突然ですがlogcatではシステムやアプリから吐かれたlogを見ることができます。

通常はUSBデバッグをONし、USB接続をしてPC上で見るのですが今回は端末上で見る方法について書いてみたいと思います。

ICS(Android4.0)までの端末ではAndroidManifestに権限を記載するだけでlogcatを見ることができます。

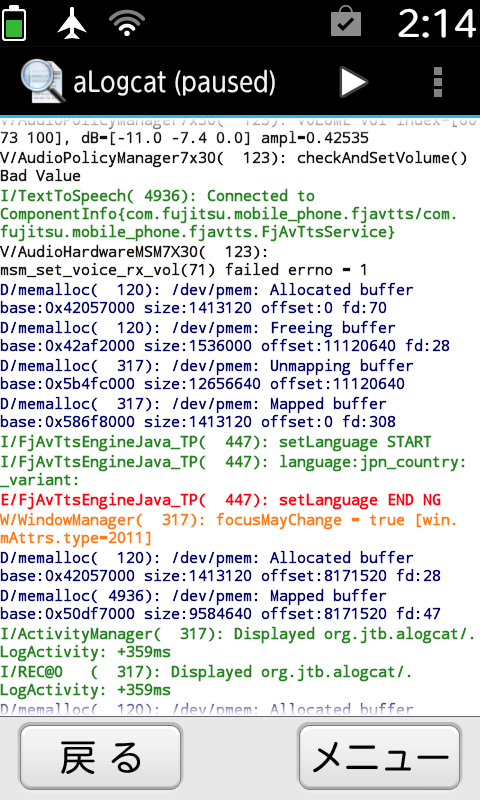

代表的なlogcatを見るアプリとしてaLogcatを紹介します。

aLogcat - GooglePlay

https://play.google.com/store/apps/details?id=org.jtb.alogcat

これはAndroid4.0.3のF-12Dで起動した場合のスクリーンショットです。

このようにlogcatを表示することができます。

このアプリには

android.permission.READ_LOGS

という権限がついていてこれをAndroidManifestに記載することでlogcatの読み取りが許可されます。

この権限を使うと他のアプリが吐くLogの取得も可能になります。

logcatには重要な情報が含まれる場合があるので危険な場合があります。

JB(Android4.1)以降ではこの権限のprotectionLevelが"dangerous"から"signature|system|development"に格上げされたので通常アプリでこの権限を使うことはできなくなりました。

よってアプリから取得できるLogは自分のアプリのLogのみとなりました。

JB(4.1)以降の端末でもなんとかlogcatを見たい!

色々調べていたところこのような記事を見つけました。

XPERIA内部から自身へのadb接続 - コンピュータを楽しもう!

この記事でやっていることはadbをTCPモードに切り替えて自分の端末から自分の端末にadb接続する方法です。

本来TCPモードはWi-Fi経由でPCからadb接続をするためのものですが自分自身をadb接続することもできます。

これを使うとshell権限を取得することができるのでlogcatを見ることができることがわかりました。

TCPモードに切り替えるとその端末が接続しているWi-Fiネットワークの端末からパスワードなしにadb接続できるようになるので危険です。とくに公衆の無線LANなどで利用するすることは危険です。

Android4.2以上では許可されていないデバイスからのadb接続はできなくなっています。

自己責任でお願いします。

それでは方法の説明をします。

ここでは > の後に書かれたコマンドはPC上で入力、$ のあとに書かれたコマンドは端末上のターミナルで入力という区別をつけています。端末上のコマンド入力にはAndroid Terminal Emulatorを使用しています。

ここではAndroid4.3のGALAXY Note3を使用します。

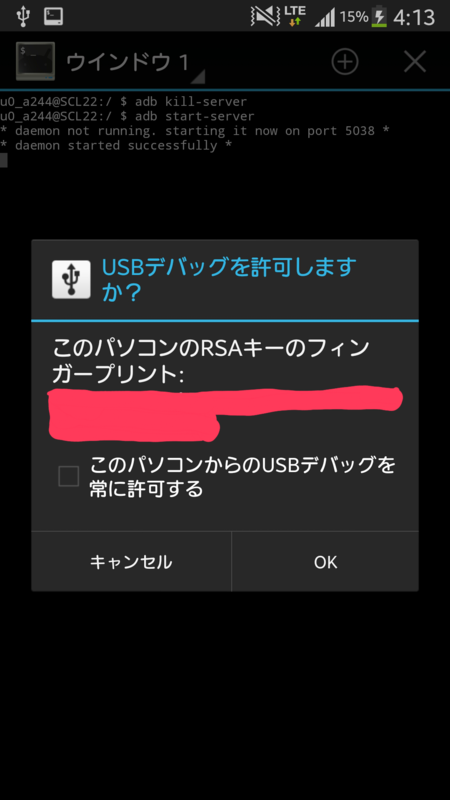

Android4.1までの端末ではUSBデバッグをONにするとすべてのPCでadbを使用することができましたが、Android4.2以降は新しいPCと接続した時にPCを許可するかどうかの確認ダイアログが出るようになりました。

4.2以降でこの方法を使って自身をadb接続する場合にも自身からのアクセスを許可する必要があります。

- 端末をUSB接続して以下のコマンドを入力します。

> adb tcpip 5555

このコマンドにより5555ポートが開放され、TCPモードになります。ここでPCからUSB経由でのadb接続はできなくなります。

PCによる作業は以上ですがPCと接続したままにします。

ここからは端末上のターミナルでの作業をします。

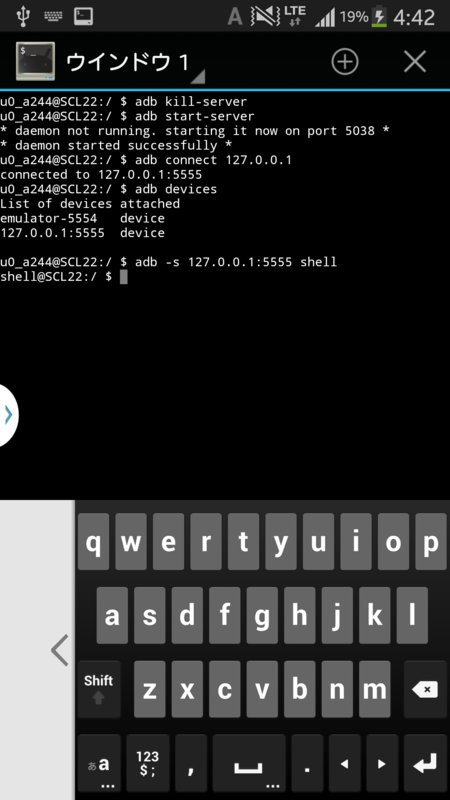

- adb serverを再起動します。

$ adb kill-server $ adb start-server * daemon not running. starting it now on port 5038 * * daemon started successfully *

ここで4.2以上の端末ではこのようにUSBデバッグの許可をしますかというダイアログが出てくると思うので許可します。

常に許可するにチェックを入れると次回以降ダイアログで許可する必要がなくなります。

- 自分自身をadb接続する

$ adb connect 127.0.0.1:5555 connected to 127.0.0.1:5555

adbのデフォルトポートは5555なので最後の:5555の部分は省略しても大丈夫です。

先ほどのPC上でのコマンドで5555以外のポートに設定した場合はそのポートを入力してください。

- 接続されているデバイスを確認する

$ adb devices List of devices attached emulator-5554 device 127.0.0.1:5555 device

127.0.0.1:5555がdeviceになっていればOKです。

- shell接続する

$ adb -s 127.0.0.1:5555 shell $

このように shell@デバイス名 と出ればshell権限を取得できています。

これでshell権限を取得出来ました。

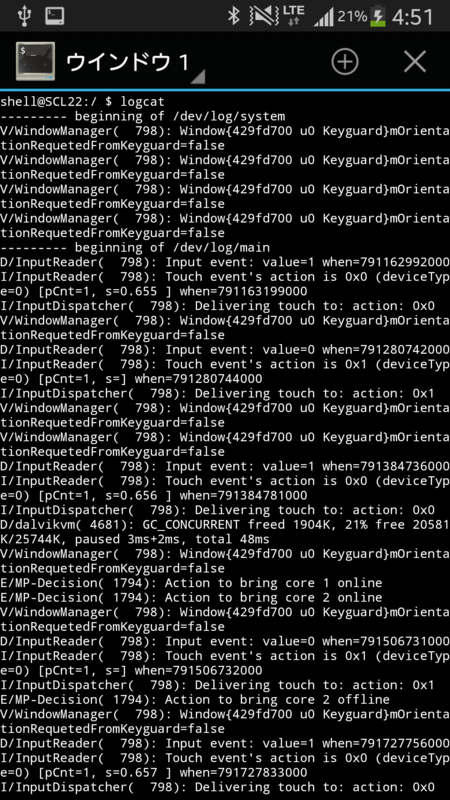

ここでlogcatとコマンドを打つとこのようにlogcatが流れます。

TCPモードは再起動するまで有効です。再起動後はUSBモードになるので再度TCPモードに切り替える必要があります。

意図的にUSBモードに切り替えるには以下のコマンドを使います。

$ adb usb

このようにしてAndroid4.1以降でもアプリからlogcatを強引に取得することができました。

shell権限を使うとlogcatをみることやタッチイベントの取得/送信などさまざまなことができるので危険を伴いますので自己責任でお願いします。

この方法を使用するには

USBデバッグを有効にする。→

adbをTCPモードに切り替える→

デバイスの許可をする(Android4.2以上)

という手順を踏む必要があるのでアプリから意図せずshell権限を奪取されるということは通常使っている分には心配する必要はありません。

最後まで読んでいただきありがとうがございました。

何かございましたら@tetsu31415までお願いします。

参考