Galaxyには主に電波状況などを見ることができるServiceModeが搭載されています。(ダイアルパッドから*#0011#などで開くことができます)

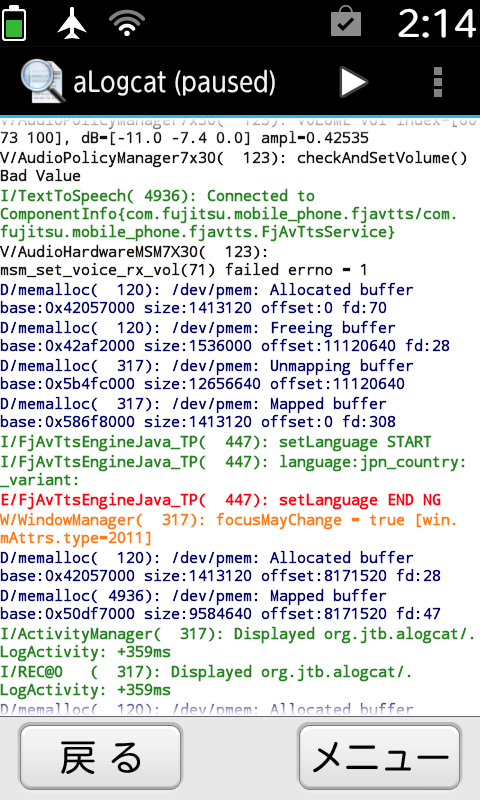

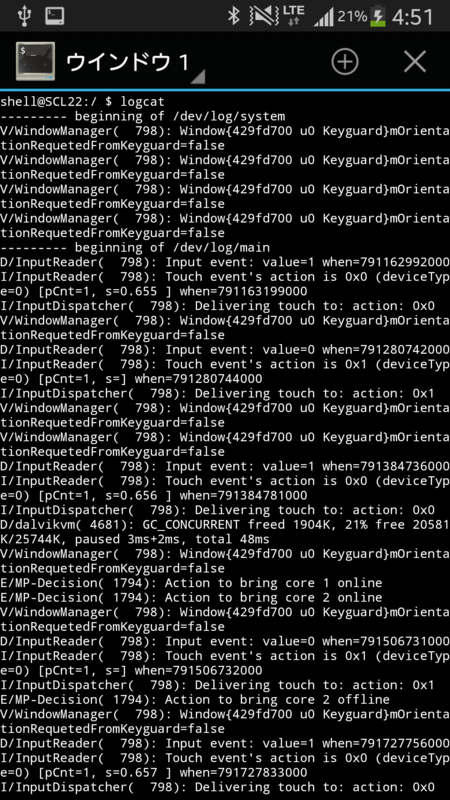

ServiceModeアプリ起動中にはlogcatにServiceModeアプリに表示される情報が吐かれているのでこれを前回の記事の方法で記録するアプリを作りました。

同時に、記録された場所の位置情報、基地局情報も記録されるようになっています。

このアプリで記録された情報を外部へ送信するようなコードは一切含まれておりません。

記録されたデータをSDカードに出力する機能が付いているので煮るなり焼くなりしてください。

このアプリは一般の人向けではありません。

このアプリを使うときには再起動毎にPC接続が必要です。

このアプリはGALAXY専用です。

記録される内容の正確さの責任は負いかねます。

(別のアプリがServiceModeと同じ形式のlogcatを吐いた場合でも記録されます)

ご利用は自己責任でお願いします。

- apk

- 使い方

このアプリをインストールする前にPlayストアからTerminal Emulatorをインストールします。

※先に本アプリを入れてしまった場合はTerminal Emulatorをインストール後、本アプリを再インストールする必要があります。

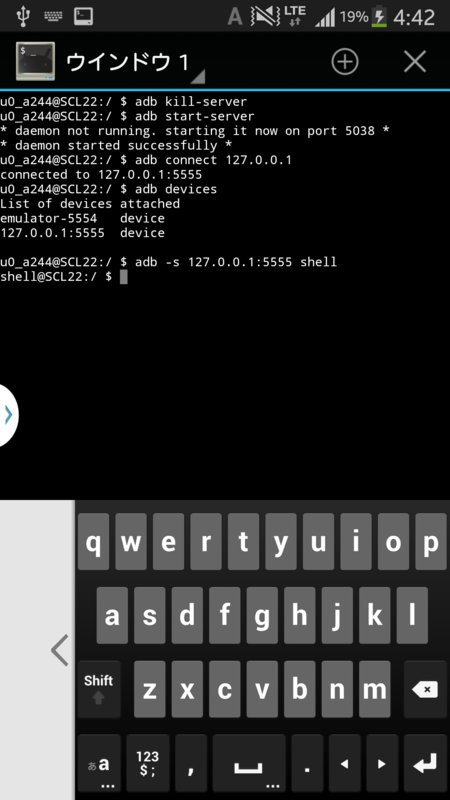

まず、logを収集できるようにするためにShell権限を取得します。(この作業は再起動毎に必要です)

アプリを起動してShell権限の取得を押します。

そしてusbでadb接続し、

adb tcpip 5555

と入力してTCPモードに切り替えます。

そして「Shell権限を取得」を押します。

画面の下に"Success!"と表示されれば成功です。

されない場合は下の「adb serverを再起動」を押してください。

するとTerminal Emulatorが起動し、処理が行われます。

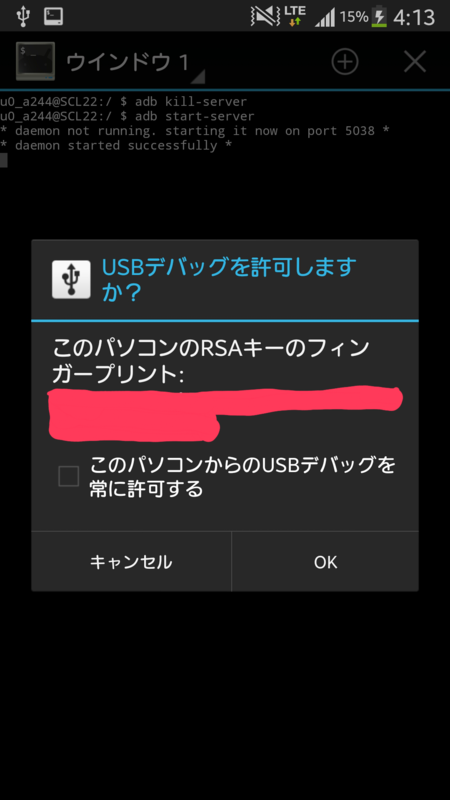

※初回時はデバイスの許可のダイアログがでるので許可してください。

その後もう一度「Shell権限を取得」を押してください。

Shell権限が取得できたらトップ画面の「ログ収集を開始」を押してログ収集を開始します。

停止する場合は「ログ収集を停止」を押してください。

ログ収集サービス起動中にServiceModeを開いた時にログを収集します。

ログが収集されたらログを見てみます。

トップ画面から「ログを見る」を押し、開始時刻と終了時刻を設定し、表示項目を選択して下にある「ログを見る」を押すとログの検索が始まります。

検索条件の欄には条件を書くことができます。

いくつか例をあげます。

※これは一例です。機種によって項目が変わる可能性があります。

Band18のもののみを表示

"LTE Band:18"

Band1でかつバンド幅が20MHzのものを表示

"LTE Band:1" AND "LTE DL BW:20MHz"

Band1またBand18のものを表示

"LTE Band:1" OR "LTE Band:18"

Band18のものを除いて表示

NOT "LTE Band:18"

トップ画面のバックアップボタンを押すとログのデータベースを出力できるようになっています。

/sdcard/sm_log.db に出力されるようになっています。

最後まで読んでいただきありがとうございました。

ご利用は自己責任でお願いします。

不具合等は@tetsu31415までお願いします。